Bu makale, ağlarını güvenceye almak isteyen sızma testçilerine ve güvenlik uzmanlarına yardımcı olabilecek Active Directory sızma testini kapsar.

“ Active Directory ” “ AD ” olarak adlandırılan Microsoft’un Windows etki alanı ağı için geliştirdiği bir dizin hizmetidir. Bunu kullanarak, etki alanınızın her düğümünde çalışan etki alanı bilgisayarlarını ve hizmetlerini kontrol edebilirsiniz.

Active Directory Sızma Testi

Bu bölümde bazı seviyelerimiz var, ilk seviye ağınızın keşfi. her kullanıcı, etki alanı denetleyicisinde (DC) bir hesaba sahip olarak bir etki alanına girebilir .

Tüm bu bilgiler sadece bir AD kullanıcısı olan kullanıcı tarafından toplanır. İçindeKullanıcı adı, ilki alan adı, ikincisi ise kullanıcı adınız olmak üzere iki bölüm vardır. aşağıdaki gibi:

Keşif Komutları:

+ c:\ > net user

Bu komutu CMD’de (Komut İstemi) çalıştırarak PC’nizdeki yerel kullanıcıları kolayca görebilirsiniz.

+ c:\ > whoami

Bu komut, oturum açmış Active Directory ile ilişkili mevcut kullanıcıyı görmenize yardımcı olabilir.

+ c:\ >whoami /groups

Bu komut size mevcut grubu göstermenize yardımcı olur.

+ c:\ > net user \domain

Bu komut, aktif dizindeki herhangi bir gruptaki tüm kullanıcıları gösterir.

ayrıca, bu komutu çalıştırarak her kullanıcının grubunu görebilirsiniz:

+ c:\ > net user [username] domain.

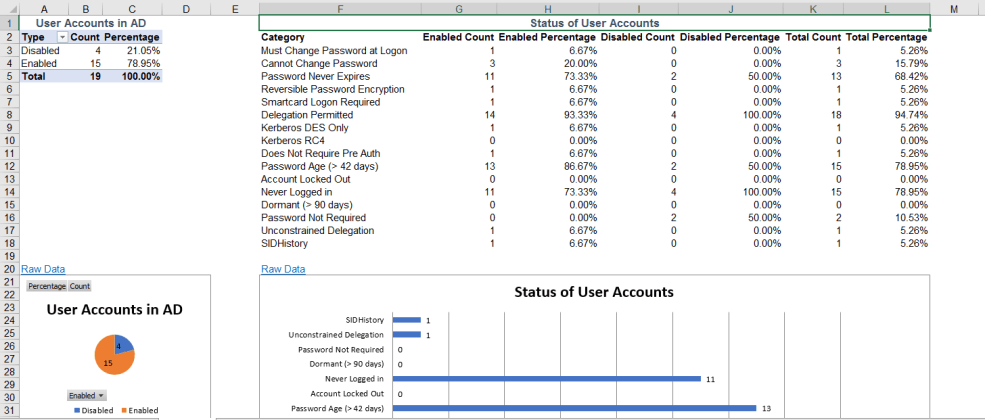

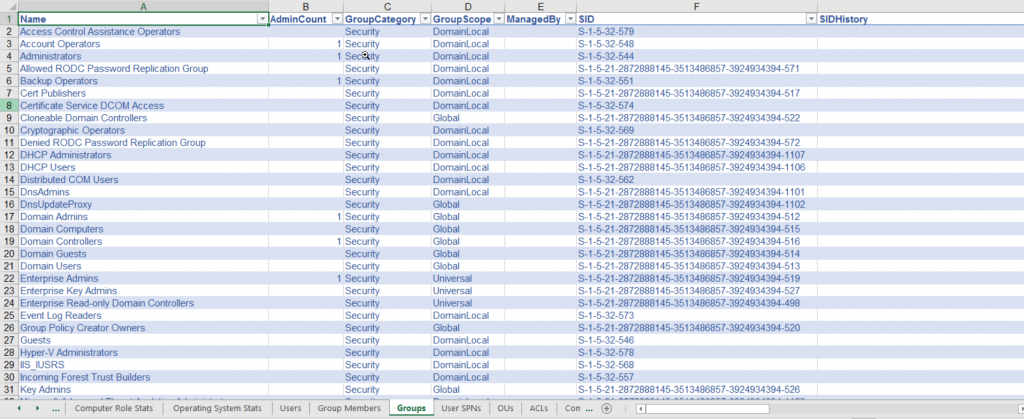

Daha iyi bir görünüm için “ AD Recon ” betiğini kullanabilirsiniz.

AD’ye iyi bir görünüm için tüm bilgileri sağlayan yaklaşık 12 bin satırlık PowerShell betiği.

Bu komut dosyasını GitHub’dan indirebilirsiniz: https://github.com/sense-of-security/ADRecon bu uygulamanın raporunun ekran görüntüleri:

Tüm AD kullanıcılarını aldığınızda, şimdi grup politikasına bir göz atmalısınız. Grup ilkesi, kullanıcı hesaplarının ve bilgisayar hesaplarının çalışma ortamını denetleyen Microsoft Windows NT işletim sistemleri ailesinin bir özelliğidir. grup politikasında “ Hesap Kilitleme Politikası ” gibi ortam politikasını görebilirsiniz .

Kullanıcıları parola tahmin saldırılarına karşı güvende tutmak için kontrol edebilirsiniz. Ayrıca, “ Şifre Politikası ”nı görebilirsiniz. Parola ilkesi, kullanıcıları güçlü parolalar kullanmaya ve bunları doğru şekilde kullanmaya teşvik ederek bilgisayar güvenliğini artırmak için tasarlanmış bir dizi kuraldır.

hepsini aldığınızda veri ihtiyacınız varsa, artık aşağıdakiler gibi kullanıcılara farklı saldırılar gerçekleştirebilirsiniz:

Brute Force Active Directory

Aktif dizine kaba kuvvet saldırısı yapmak için Metasploit Framework modüllerini kullanabilirsiniz.

msf > use auxiliary/scanner/smb/smb_login

daha sonra “ run ” komutunu girerek bu modülü çalıştırabilirsiniz .

Hesap Kilitleme Politikasından daha fazla yanlış şifreler denerseniz, “ Hesap Kilitlendi ” mesajını görebilirsiniz .

Tüm hesaplarda denerseniz, tüm kullanıcılar devre dışı bırakılır. Password Policy bölümünde de görebileceğiniz gibi, şifre listenizi brute-force olarak ayarlayabilirsiniz.

Tüm karmalar(hash), şu konumda : “ NTDS.dit ” adlı bir dosyada saklanır :

C:\Windows\NTDS

mimikatz kullanarak bu dosyadan karmaları çıkarabilirsiniz. mimikatz NTDS.DIT dosyasından parola karmalarını almak için Dizin Çoğaltma Hizmeti’ni -Directory Replication Service- (DRS) kullanan bir özelliğe sahiptir. aşağıda gördüğünüz gibi çalıştırabilirsiniz:

mimikatz # lsadump::dcsync /domain:pentestlab.local /all /csv

Ardından, karmaları(hash( ve şifreyi görebilirsiniz (eğer parolayı bulabilirseniz).

Active Directory, Windows sunucularında çalışan çeşitli hizmetleri içerir, kullanıcı grupları, uygulamalar, yazıcılar ve diğer kaynakları içerir.

Sunucu yöneticilerinin ağa bağlı cihazları yönetmelerine yardımcı olur ve Etki Alanı, Sertifika Hizmetleri, Basit Dizin Hizmetleri, Dizin Federasyonu ve hak yönetimi gibi bir dizi hizmeti içerir.